von Matthew Jones • Jan. 22, 2020

Es ist 15:22 Uhr an einem Freitagnachmittag in Stockholm. Vertriebsleiter Joel Angström beendet die Arbeitswoche. Es war eine gute Woche für ihn: dieser lukrative neue Kunde hatte unterschrieben.... endlich war sein experimentelles neues Pitch-Format gut angenommen, aber das Tüpfelchen auf dem i? Er hatte sich für heute Abend eine Reservierung im schwer fassbaren neuen Pop-up-Restaurant le homard en lunettes gesichert.

Als er auf seinem Handy durch das Menü scrollt, hält er zum Nachdenken inne. Welches Gericht hatte sein Kollege Henrik ihm empfohlen? Als er aus dem Fenster schaut, während er sich zu erinnern versucht, erregt etwas seine Aufmerksamkeit. Ein Blitz auf seinem Laptop-Bildschirm. Ein rot umrandetes Popup-Benachrichtigungsfenster erscheint.

Keine ihm bekannte Benachrichtigung, er lehnt sich näher an den Bildschirm, um sie zu lesen. Neben einem großen roten Vorhängeschloss sieht er einen Countdown. 00:07:58:34. Begleitet von einem kurzen Frage- und Antwortbereich. "Ups, deine Daten sind verschlüsselt", beginnt es. Joel gerät in Panik und schließt das Popup, welches sich automatisch wieder öffnet.

Joel spürt, wie eine kalte Welle von Angst über ihn hereinbricht. Er versucht, das Fenster erneut zu schließen. Es taucht wieder auf. Wenn er den Text durchliest, sieht er eine Anleitung, wie man Geld an eine Bitcoin-Adresse überweisen kann. Verzweifelt versucht er, einige seiner Dateien auf seinem Desktop zu öffnen. Doch er wird mit dem gleichen Fenster konfrontiert. "Um auf Ihre verschlüsselten Dateien zugreifen zu können, müssen Sie decrypt0r.exe übertragen und dann ausführen".

Was vorher eine gute Woche für Joel gewesen war, sollte sich in eine katastrophale Woche verwandeln.

Kein Weg zurück?

Okay, lassen Sie uns die Dinge für Joel hier unterbrechen. Dies ist eine Szene, die regelmäßig an Arbeitsplätzen auf der ganzen Welt passiert. Die Ursache? Ransomware. Eine virusartige Malware, die nicht nur Verwüstung anrichtet oder ein Botnetz erweitert, sondern auch eine finanzielle Belohnung sucht. Statistiken zeigen, dass international alle 14 Sekunden eine neue Organisation mit Ransomware infiziert wird.

Von diesem Punkt in Joels Situation aus gibt es einige mögliche Szenarien, die sich abspielen könnten. Das alles hängt davon ab, welche Vorbereitungen für derartige Vorkommnisse getroffen wurden.

Schließlich glaubt niemand, dass er Opfer wird. Es ist eines dieser Dinge, von denen man gerade in den Nachrichten hört, oder? Auch aus gutem Grund ist es eine versteckte Bedrohung: Warum sollte eine Organisation enthüllen, dass sie Opfer geworden ist? Viel einfacher ist es ruhig zu bleiben, das gibt weniger Probleme mit Aktionären und Kunden......

In unserer skizzierten Situation war Joels Laptop das erste Gerät, das mit Ransomware infiziert wurde, aber nicht das letzte. Dank Netzlaufwerken und Verbindungen zu unsicheren IoT-Geräten (IdD), wie Druckern, Telefonen und Kühlschränken verbreitet sich die Malware innerhalb von Sekunden im Büro (im Netzwerk) und erreicht am Ende den viralen Höhepunkt im Serverraum.

Szenario 1: Crunch-Zeit

Im Büro wird es heiß, und das nicht nur, weil die Tür zum Serverraum offen gelassen wurde. Es ist ein Backup verfügbar.... aber das Backup wurde auf dem infizierten Server gespeichert und damit verschlüsselt. Die Verschlüsselung der Dateien von den Geräten und den Dateien der Ransomware erfolgte mit 256-Bit-AES. Eine Entschlüsselung via Brute-Force-Methoden würde Millionen von Jahren dauern.... mit einem Supercomputer.

In diesem Szenario sieht es nicht hoffnungsvoll aus. Es sieht so aus, als ob die Neuinstallation von Serverbetriebssystemen die einzige Option wäre. Das würde viel Zeit in Anspruch nehmen. Ganz zu schweigen von dem massiven Datenverlust - alle Inhalte sind weg. Das wird die Firma hart treffen.

Eine berüchtigte Fallstudie für diese Art von Szenario ist Norsk Hydro, ein Aluminiumhersteller. Über 22.000 Geräte wurden verschlüsselt, so dass die gesamte Belegschaft von 35.000 Mitarbeitern auf die Verwendung von Stift und Papier zurückgreifen musste. Es verursachte einen Schaden von über 40 Millionen Dollar, und das nur in der ersten Woche.

In diesen Situationen sind Unternehmen gezwungen, alle verteilten Daten, lokal oder auf diversen Cloud-Speichern, zusammenzusuchen. Dazu werden interne Mitarbeiter und externe Organisationen wie Werbeagenturen, die Zugang zu Marketingmaterial haben, um Mithilfe gebeten. Das bedeutet, dass man durch Datei-Speicheranbieter wie Dropbox und alte E-Mail-Anhänge stöbern muss. Nach einer langen und anstrengenden Suche kann wahrscheinlich nur ein kleiner Prozentsatz der verlorenen Daten wiederhergestellt werden.

Natürlich gibt es eine andere Möglichkeit, aber sie birgt sowohl finanziell als auch moralisch ein großes Risiko: die Zahlung des Lösegeldes. Sehen Sie hier ein Beispiel für eine Organisation, die über 600.000 Dollar an Cyberkriminelle überwiesen hat, in der verzweifelten Hoffnung, dass sie ihre Dateien entschlüsseln würden. Das mag nicht der bevorzugte Weg sein, doch Studien zeigen, dass es ein Weg ist, den viele Unternehmen gehen, mit Millionen von Transfers pro Jahr.

Der Grund? Sie gehen lieber das Risiko ein, welches den geringeren finanziellen Verlust bedeutet, als sich mit dem Reputationsschaden und noch größeren langfristigen finanziellen Schäden zu befassen, die mit dem Verlust so vieler Inhalte verbunden sind. Natürlich haben sie absolut keine Garantie dafür, dass sie nach der Übertragung großer Summen in eine Bitcoin-Wallet, ihre Daten entschlüsseln können.

Die Zahlung des Lösegeldes wird umso attraktiver, wenn die Auswirkungen von Ransomware so verheerend sind, dass jedes fünfte infizierte Unternehmen an Datenwiederherstellung und Imageverlust bankrott gehen würde. Die öffentlich bekannten Fälle, in denen die Kriminellen bezahlt wurden, sind nur die Spitze des Eisbergs, denn viele beschließen, sich zu verstecken, und dieses Verhalten erklärt, warum Ransomware weiterhin so beliebt und profitabel ist.

Szenario 2: Wiederherstellbar

In diesem Szenario wurden ordnungsgemässe Backups durchgeführt. Die Wiederherstellung der Daten zu einem sicheren Zeitpunkt vor der Ransomware-Infektion wird Zeit in Anspruch nehmen, könnte aber vom IT-Personal innerhalb eines Tages durchgeführt werden. Am Beispiel von Joel könnte es am Montagmorgen im Büro wieder normal laufen. Als ob nichts passiert wäre.

Wo sind die Fallstudien dazu? Es gibt keine. Der Grund? Warum sollte eine Organisation diese Informationen veröffentlichen? Im Endeffekt gab es nur eine einfache Wiederherstellung von Daten von einem Backup - das ist keine Newsmeldung wert.

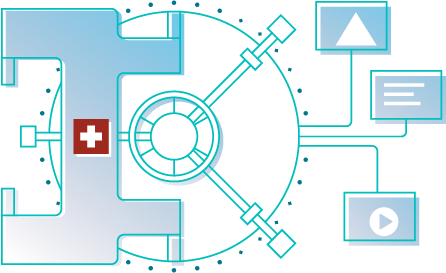

Dieser Blog ist Teil einer Serie über das Suisse Safe Angebot von Picturepark. Die Bereitstellung einer hochwertigen Wiederherstellungsoption innerhalb von in der Schweiz gehosteten Datenzentren, wobei regelmässig Bandsicherungen erstellt und offline gespeichert werden.